2024 年 4 月 19 日,Hedgey Token Claim 合约在以太坊、Arbitrum 等多条链上被攻击,损失高达数千万美元。Hedgey 项目方随即发出安全告警,提醒创建代币认领活动的用户通过官方渠道取消代币认领活动。(https://twitter.com/hedgeyfinance/status/1781257581488418862)

攻击简述

Hedgey 帮助 DAOs 和链上组织通过链上、程序化的代币发放,将代币分配给他们的团队、贡献者、投资者和社区。本次出现漏洞的工具是其 Token Claims 产品,该产品可以让用户创建一个代币认领页面,通过 CSV 文件添加多达十万多名接收者到白名单中,并控制如何通过流、时间锁、回收等方式释放已认领的代币。

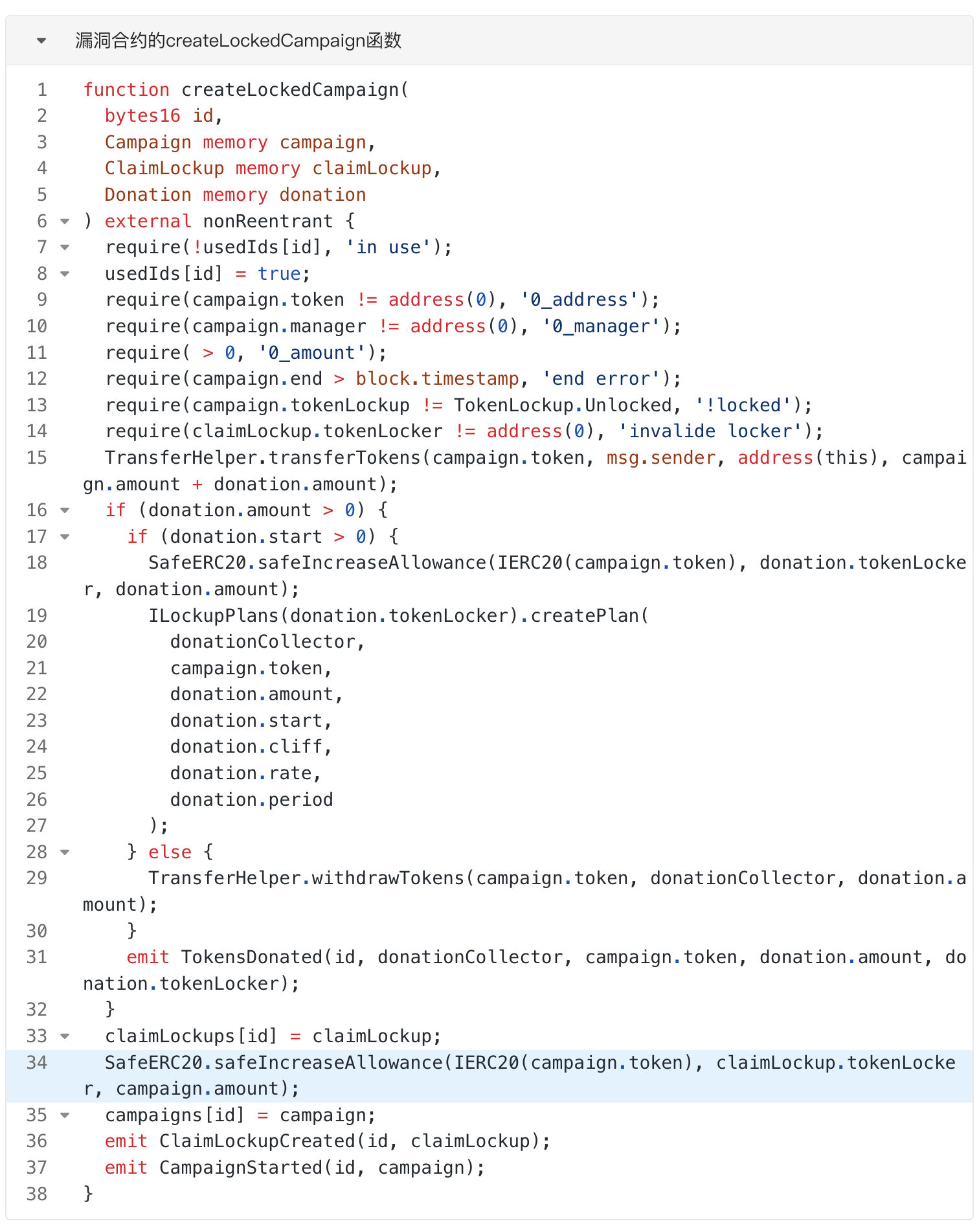

而本次攻击事件所利用的合约漏洞在于:Token Claims 产品中的 ClaimCampaigns 合约在创建一个代币认领活动时,将自身的 token 授权给了创建者指定的地址。在该创建者取消认领活动时,将活动创建阶段创建者转入的 token 返还给创建者指定的另一个地址,但并未撤销 token 授权,导致活动创建者的地址依然可以使用 ClaimCampaigns 合约所授权的 token。

攻击中涉及的关键地址

本次攻击涉及到多笔交易,我们仅以下面这笔盗取 NOBL 代币的交易为例来对攻击原理进行分析。

攻击交易:https://etherscan.io/tx/0x017ce9593350cba65d506e1a87e52d2c20079fdfa80a350a89fe6fc875f2d9f9

攻击 EOA:

0xded2b1a426e1b7d415a40bcad44e98f47181dda2

攻击者(合约):

0xd818ff3d5cfc938014b270d0c8029ba04629b549

漏洞合约(ClaimCampaigns):

0xbc452fdc8f851d7c5b72e1fe74dfb63bb793d511

被盗代币(NobleBlocks: NOBL Token):

0x88b9f5c66342ebaf661b3e2836b807c8cb1b3195

攻击流程分析

1.攻击实施

在攻击实施阶段,攻击者多次调用漏洞合约的 「 createLockedCampaign 」 函数创建 campaign,再调用「 cancelCampaign 」函数删除 campaign。创建 campaign 时,攻击者向漏洞合约转入指定数量的 NOBL 代币,并获得漏洞合约给其授权的 NOBL 代币使用额度。删除 campaign 时,漏洞合约退还攻击者创建 campaign 时转入的 NOBL 代币,然而此时漏洞合约并未撤销给攻击者授权的 NOBL 代币使用额度。因此攻击者通过创建 campaign 再删除 campaign,可以凭空获取花费漏洞合约持有的 NOBL 代币的权力。

具体攻击步骤如下:

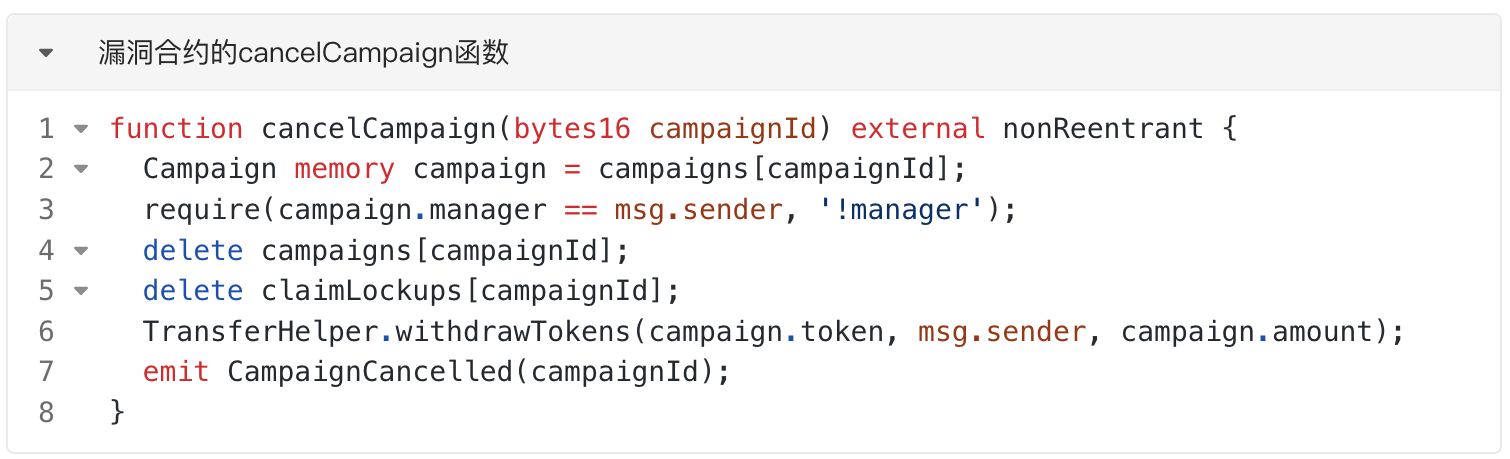

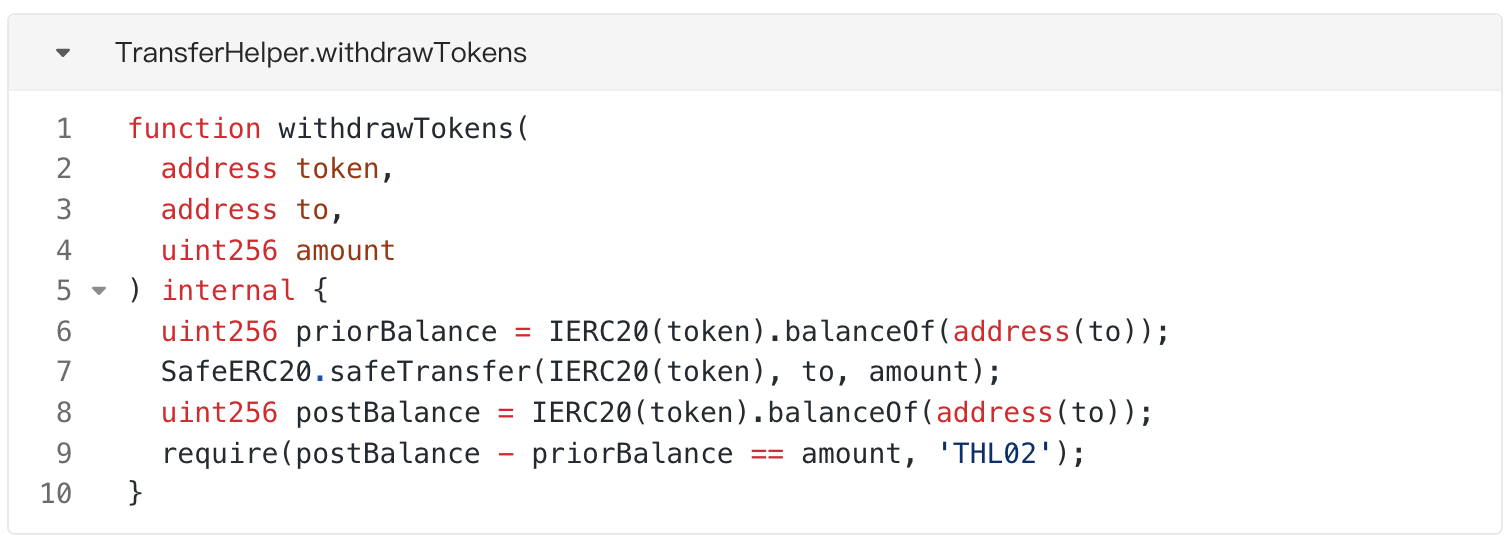

攻击者调用「 cancelCampaign 」函数删除第 1 步中创建的 campaign,从函数代码可以看出,漏洞合约将该 campaign 的数据删除,并调用 TransferHelper 库的 「 withdrawTokens 」函数将第 1 步中攻击者转入的 NOBL 代币还给「 campaign.manager 」(攻击者)。至此 campaign 成功被取消,然而第 1 步中漏洞合约授权给攻击者的 NOBL 代币使用额度并没有同步删除。因此攻击者此时还具备花费漏洞合约 NOBL 代币的权力。

攻击者重复 25 次第 1 步和第 2 步的操作,最终从漏洞合约获取到了 680000 * 25 = 17000000 个 NOBL 代币的使用额度。

2.收割赃款

在收割赃款阶段,攻击者直接调用 NOBL 代币的「 transferFrom 」函数,将 NOBL 代币从漏洞合约转到攻击者 EOA 地址上,由于在攻击实施阶段攻击者已经拿到了花费漏洞合约持有的 NOBL 代币的权力,因此在「 transferFrom 」函数中的额度校验可以顺利通过,最终攻击者成功盗取了漏洞合约中的 NOBL 代币。

具体细节请查看交易:https://etherscan.io/tx/0x47da1ac72d488f746865891c9196c1632ae04f018b285b762b2b564ad1d3a9e5

攻击中涉及到的交易

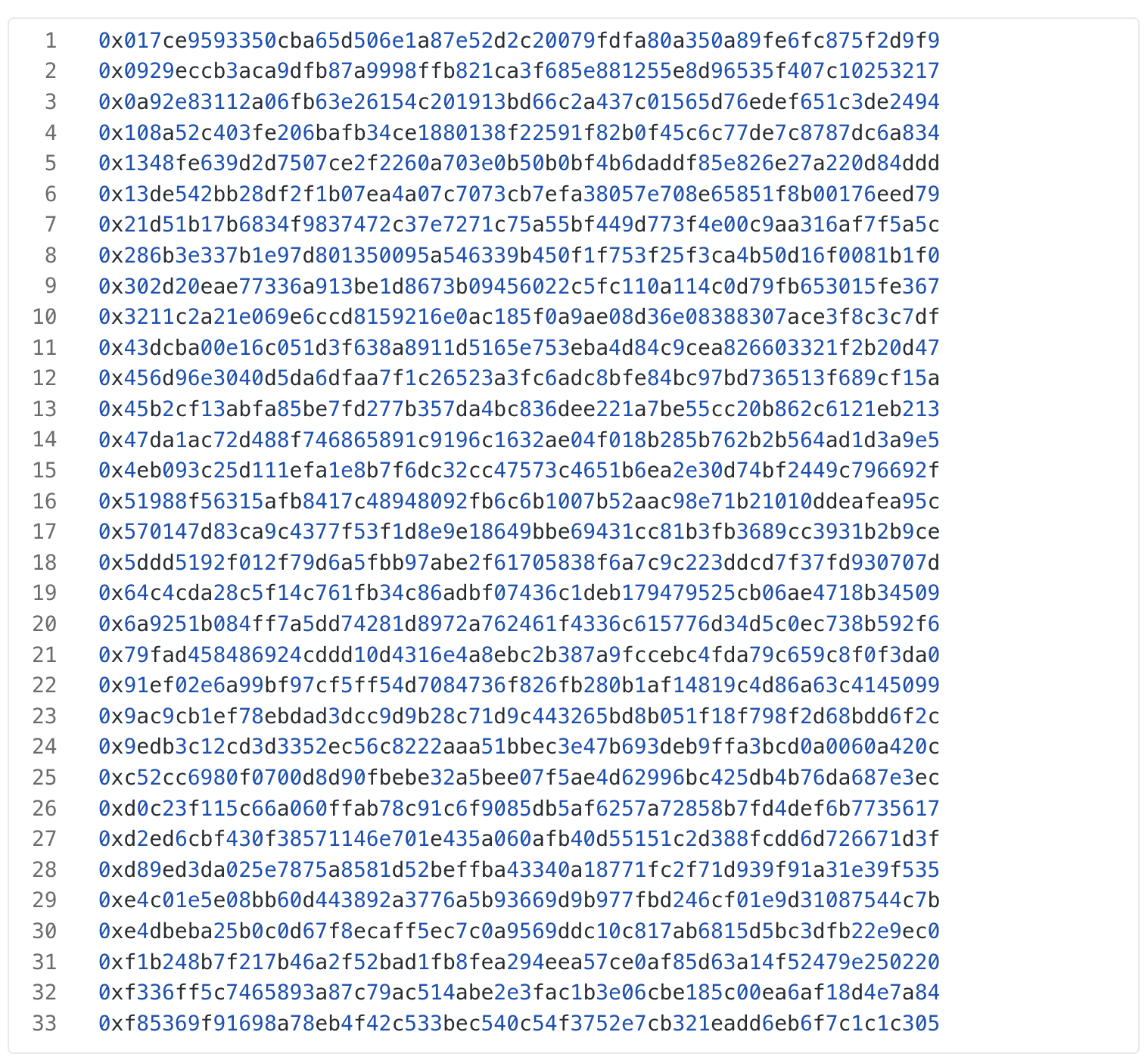

通过 ZAN KYT 数据分析,攻击者在从漏洞合约中取走 NOBL token 之前,利用合约漏洞让漏洞合约给攻击者 approve token 的交易 hash 如下(仅罗列了以太坊上的交易):

目前,攻击者已将部分非法所得转移到了另外一个地址0xd84f48b7D1AaFA7bd5905c95c5d1ffB2625AdA46上,目前暂时没有其他动作。而 claims 合约的开发者(0x5a4bC2bdA1f6B9929b6efdCef4728246bEc4C635)通过 Blockscan chat 与攻击者联系,承认了合约中的漏洞并假定了他们的行为为白帽行动,希望攻击者在 24 小时内与他们取得联系。

安全建议

通过分析本次攻击事件,我们有如下建议:

严格审查项目中代币授权的操作。项目开发者和合约审计者应该明确哪些业务场景需要代币授权,哪些业务场景需要回收代币授权,避免未回收的代币授权或预期之外多余的授权被攻击者利用。

项目应设置紧急暂停机制。建议涉及到资金流转的项目都建立完善的暂停机制,当攻击发生时,能及时止损。

本文由 ZAN Team 的 Cara(X 账号@Cara6289)和 XiG(X 账号 @SHXiGi) 共同撰写。

最新留言

今天的心情很不错啊http://6h29.ylongdz.com

很给力!http://4ze7c.weituotuo.com

楼上的真不讲道理!http://ukl5pc.chinanewyoung.com

世界末日我都挺过去了,看到楼主我才知道为什么上帝留我到现在!http://efzog2.chinacics.org

怪事年年有,今年特别多!http://caoza.jiangzhentai2014.cn

收藏了,以后可能会用到!http://0h1v.xmfeilin.com

世界末日我都挺过去了,看到楼主我才知道为什么上帝留我到现在!http://ih8.njpf120.net

支持楼上的!http://4088.hgtalk.com